加密技术分析

常见敏感信息会利用加密形式

只有了解加密的密文是哪一种加密方式、特点、规律

才能判断出使用哪一种解密以及如何进行解密

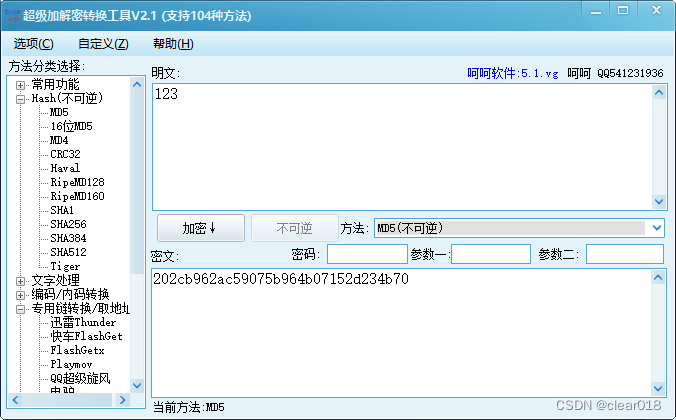

MD5:

加密字符由a-z,0-9随机分配

对任意长度产生一个数字字母的32位混合码

16位MD5:

加密字符由a-z,0-9随机分配

对任意长度产生一个数字字母的16位混合码

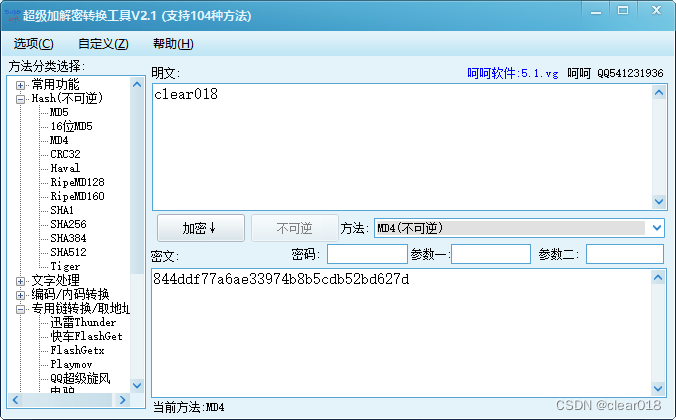

MD4:

加密字符由a-z,0-9随机分配

对任意长度产生一个数字字母的32位混合码

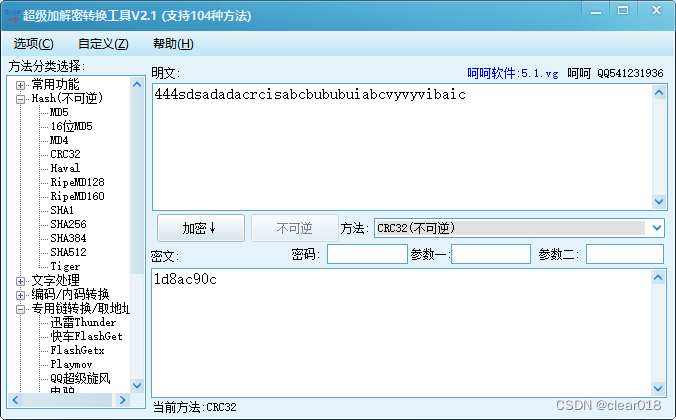

CRC32:

加密字符由A-Z,0-9随机分配

对任意长度产生一个数字字母的8位混合码

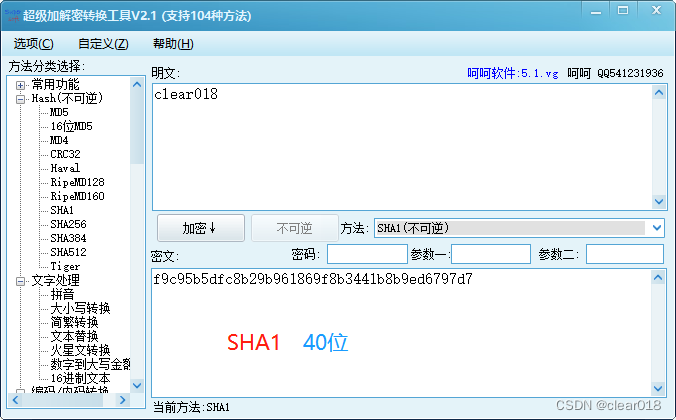

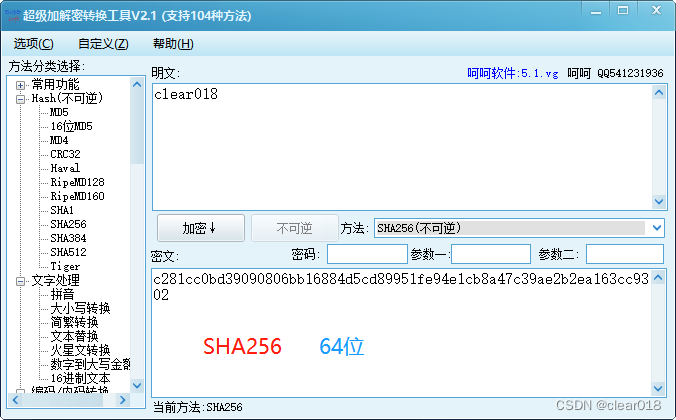

SHA:

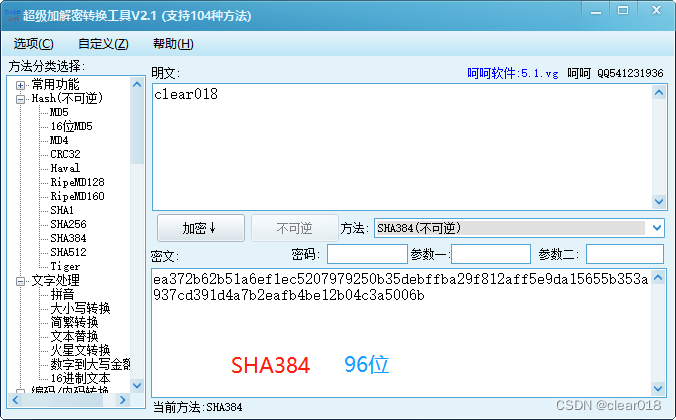

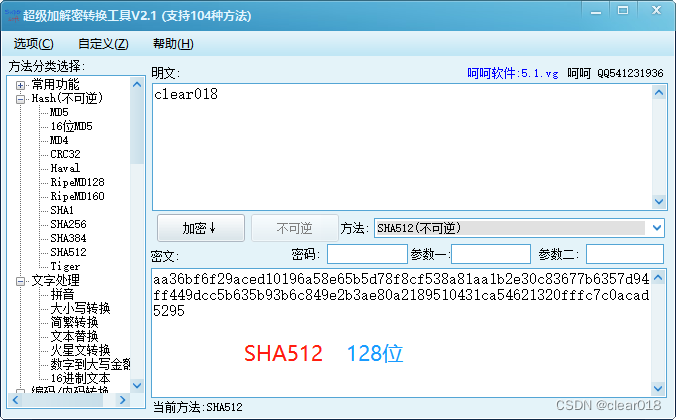

分SHA1、SHA256、SHA384、SHA521

加密字符由a-z,0-9随机分配

对任意长度产生一个数字字母的固定的混合码

ASCII编码:

时间戳:

时间戳的主要目的在于通过一定的技术手段,对数据产生的时间进行认证,从而验证这段数据在产生后是否经过篡改。

加密产生一个10位以上纯数字,部分情况可能出现减号(-)

时间戳 | 时间戳转换 | Unix timestamp (shijianchuo.net)![]() https://shijianchuo.net/

https://shijianchuo.net/

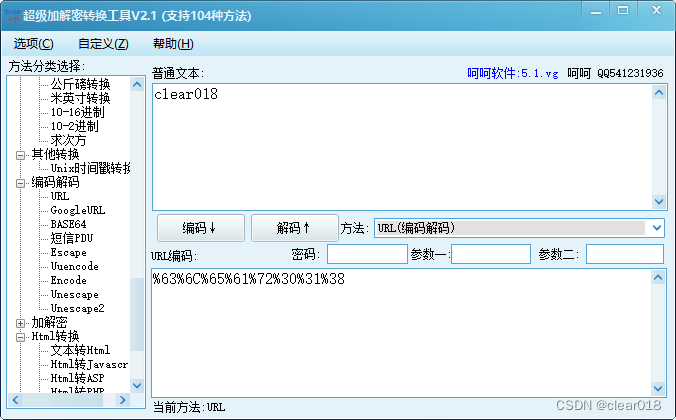

url编码:

加密字符由A-Z,0-9随机分配

以百分号%开始

web方面为了防止注入,会对一些url进行加密

所以需要获取到解密方式 对url进行解密再添加注入语句一起进行加密

才能实施注入语句

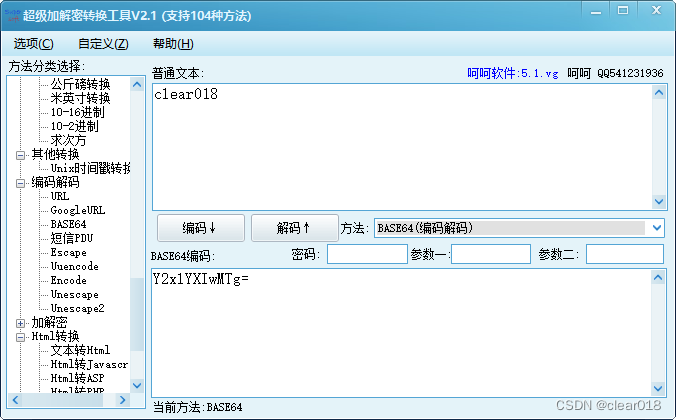

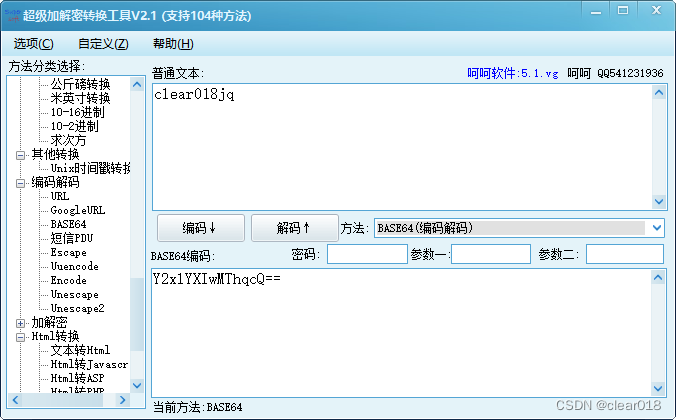

base64:

密文随明文长度进行变化

加密字符由A-Z,0-9,大小写混合编写,结尾常出现一个或两个等号(=)

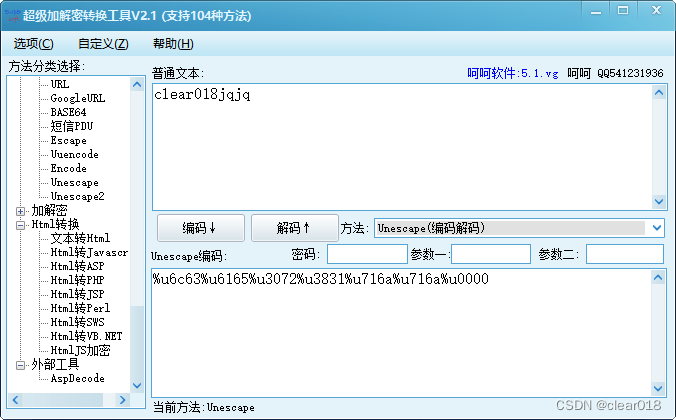

Unescape:

%u加4位字符串(多数情况为数字)

AES:

加密过程中会涉及填充,数据块,密码,偏移量影响密文,输出方式可以为base64和16进制

如果密码和偏移量未知无法解密

密文随明文长度进行变化

加密字符由A-Z,0-9,大小写混合编写,结尾常出现一个或两个等号(=)

AES加密解密 (lddgo.net) https://www.lddgo.net/encrypt/aes

https://www.lddgo.net/encrypt/aes

DES:

加密字符由A-Z,0-9,大小写混合编写,结尾常出现一个或两个等号(=)

与base64相似,有可能会出现加号和斜杠/

最后:

现如今有许许多多网站可以直接对各种以知的加密算法进行解密

所以各大公司个人都会编写一些个人加密算法将其加密之后再转换这些已知加密

需要拿到该密文经过了哪些自定义加密

然后以倒推再进行转换才能得到真正的明文

加密解密工具下载:

超级加解密转换工具下载V2.1 绿色免费版-很牛的加解密软件西西软件下载超级加解密转换工具是一款多功能全面的加解密实用软件超级加解密转换工具 V2.1更新:1.增加到104种方法;2.修复115网盘取真实地址;3.增加自定义字符替代;4.菜单移到窗口内部;5.更换QQ2011皮肤;6.优化程序体积;7.更换皮肤dll,减少误报;8.修复若干,加密西西软件园下载。![]() https://www.cr173.com/soft/21692.html

https://www.cr173.com/soft/21692.html

2633

2633

暂无认证

暂无认证

iskamisama: 西西软件园里的东西都会捆绑下载东西

风卷残云book: 需要配置环境吗